Explication de la technologie qui bloque et filtre Internet.

Ceci est une traduction de l’article original.

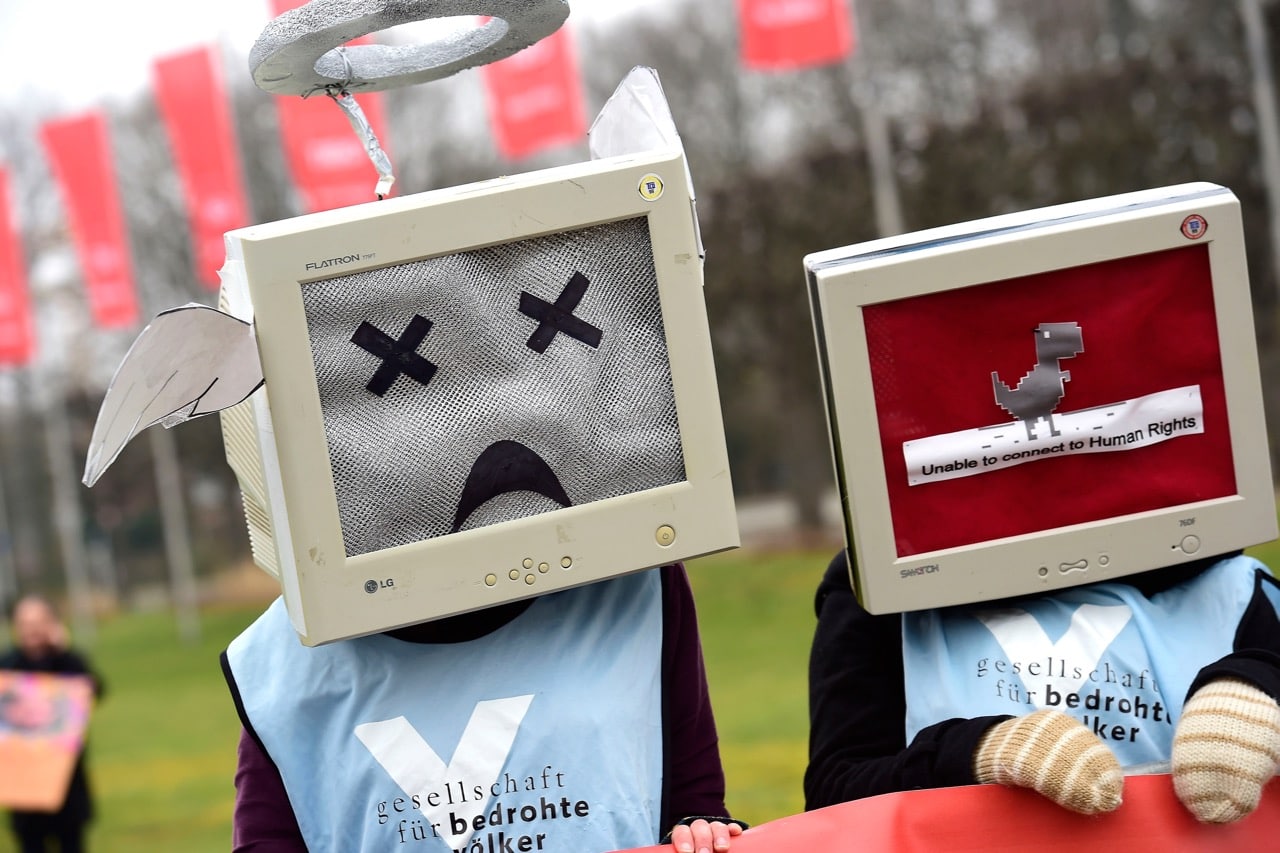

L’expression en ligne est bloquée, filtrée et étranglée de différentes manières par ceux qui cherchent à la supprimer. Qu’est-ce que le développement d’une compréhension technique de base de la mise en œuvre de cette censure peut vous offrir? Pour les défenseurs de l’expression et des droits humains, connaître les options de base rendra votre politique de plaidoyer plus efficace et plus ciblée auprès de ceux qui imposent la censure, et vous aidera à identifier la technologie appropriée d’évitement pour contourner la censure à laquelle vous êtes soumis.

Cet guide vous permettra de mieux comprendre les nombreuses stratégies techniques utilisées pour interdire l’accès aux sites Web et aux applications, à partir du filtrage par mot-clé jusqu’à l’inspection approfondie des paquets.

Les blocages

Le blocage et le filtrage font partie des techniques de censure Web les plus courantes. Certains efforts de censure ciblent les sites Web, tandis que d’autres rendent les applications et les services inaccessibles. Quelques blocages et filtrages sont conformes aux dispositions du droit international des droits humains, dans lesquelles des limites à l’expression étroitement définies protègent la société contre des préjudices clairement définis – mais de nombreux blocages et filtres ne le sont pas.

Le blocage de contenu est une approche ciblée qui rend un site Web ou un service inaccessible à un ensemble spécifique d’utilisateurs, généralement en fonction de l’emplacement géographique. Une obstruction est souvent mise en place avec l’aide des fournisseurs de services Internet locaux (FSI), qui empêchent leurs utilisateurs finaux de se connecter au contenu ou au service. Par exemple, un organisme gouvernemental peut demander à un FSI de sa juridiction de bloquer un domaine entier ou une adresse d’un site Web spécifique. De même, cette instruction pourrait être de bloquer l’accès à WhatsApp.

Pour ce faire, il existe deux moyens principaux d’y arriver: le blocage de l’IP et celui du DNS.

Le blocage de l’IP empêche que des données soient demandées ou transmises simplement en fonction de leur source ou de leur destination. Une adresse de Protocole Internet (IP) est attribuée à chaque appareil connecté à Internet – téléphones, ordinateurs, appareils « intelligents », etc. Une adresse IP est également attribuée à chaque machine ou serveur fournissant du contenu ou des services sur Internet. Les adresses IP étant attribuées de manière séquentielle en fonction de l’emplacement géographique, le blocage de l’IP peut entraîner la censure de régions entières (via leurs plages d’adresses IP).

Le Système de Nom de Domaine (DNS) est un système d’adresse qui localise l’adresse IP des sites Web et des services et les relie aux URL (Uniform Ressource Locator- Localisateur uniforme de ressource) que nous utilisons couramment pour naviguer sur le Web. Les domaines, comme exemple.com, sont contrôlés par le propriétaire du domaine. Le blocage du DNS entraîne l’impossibilité de résoudre les noms de domaine spécifiés ou la résolution d’un domaine spécifié en une adresse IP incorrecte. Les obstructions de DNS sont très courantes et sont facilement utilisées pour appliquer des décisions légales et judiciaires par les États, en obligeant les FSI à mettre en œuvre des listes de blocage DNS. (Par exemple, le Royaume-Uni bloque des centaines de milliers de domaines!) Les blocages de DNS sont mis en œuvre par les FSI. Si un blocage DNS est en place, lorsque l’on tente d’accéder à un site Web en tapant l’adresse du site Web, le résolveur DNS du fournisseur de services Internet peut: 1) ne pas renvoyer l’adresse IP hébergeant le site Web, 2) prétendre qu’il ne peut pas trouver le serveur, ou 3) renvoyer un site avec une autre adresse IP qui héberge un message d’avertissement, par exemple.

Les filtres

Filtrer le contenu est une approche plus générale de la restriction de l’expression qui cherche à empêcher l’accès en fonction de caractéristiques définies concernant le contenu auquel on accède, telles que l’utilisation de mots particuliers ou de caractéristiques apparentes du contenu de l’image. Le logiciel de filtrage peut être placé n’importe où sur le réseau, d’un routeur de bibliothèque aux atterrissages de câbles sous-marins. Cette approche peut prendre moins de temps et être plus efficace pour les développeurs de censure, car elle peut cibler un contenu Internet qui n’a jamais été examiné par un modérateur humain. Pour la même raison, les logiciels de filtrage en font souvent trop, bloquant par exemple les discussions académiques sur le terrorisme lorsqu’ils essayent de limiter l’accès au discours de haine ou l’accès au matériel d’éducation sexuelle lorsqu’ils essayent d’empêcher l’accès à la pornographie.

Le filtrage peut être appliqué de nombreuses façons. Voici quelques-unes des techniques de filtrage les plus courantes

Filtrage du contenu: tout le trafic de données transitant par un routeur est lisible par quiconque contrôle le routeur. Si la connexion n’est pas cryptée, il est possible de lire le contenu des sites Web consultés, des courriels envoyés et tout autre trafic. Ainsi, il devient possible de filtrer toutes les pages contenant certains mots. Cette technique peut être utilisée dans les espaces publics, par les parents, ainsi que sur les routeurs au niveau des FSI. Le cryptage, tel que le standard HTTPS, rend plus difficile ce type de contrôle du contenu.

Filtrage d’URL: Même lorsque le cryptage est utilisé, les métadonnées et les informations de routage de base des demandes de notre site Web sont visibles par le routeur. De manière similaire au filtrage de contenu, cette technique scanne les URL à la recherche de mots clés spécifiques et les bloque.

Filtres de paquets: Les filtres de paquets sont implantés sur les routeurs ou les serveurs pour lire les en-têtes de paquets ou les métadonnées. Les filtres de paquets ont été conçus pour rechercher les non-conformités au protocole, les virus, le spam ou les intrusions. Si les paquets entrants ou sortants correspondent aux critères de recherche, le filtre peut les acheminer vers une autre destination, enregistrer l’incident dans des journaux ou les supprimer tout simplement. Bien que cette fonctionnalité puisse protéger les réseaux contre les attaques, le filtrage de paquets peut facilement être utilisé pour contrôler le contenu.

Inspection approfondie des paquets: L’inspection approfondie des paquets (DPI) fonctionne de la même manière que le filtrage de paquets, mais au lieu de simplement regarder les en-têtes de paquets, DPI lit également les données contenues dans les paquets. Bien que cette technique de surveillance, comme le filtrage de paquets, puisse être utile pour identifier, surveiller et dépanner des données mal formatées ou des paquets malveillants, elle présente un risque encore plus grand d’être utilisée pour l’exploration de données, l’écoute, la censure sur Internet et les violations de la neutralité du net, parce que la totalité du contenu du trafic Internet est inspectée, pas seulement les métadonnées. Un paquet qui est marqué comme suspect peut être redirigé, étiqueté, bloqué, son débit limité et être signalé, ou rejeté simplement.

Une imposition générale du filtrage est la possibilité de voir une partie de ce qui est demandé par les utilisateurs finaux. Le cryptage est une technique efficace pour contourner de nombreuses techniques de filtrage (mais pas toutes) – voir ci-dessous pour plus d’informations.

D’autres techniques

Les régimes de censure combinent souvent le blocage et le filtrage – mais il existe encore plus de moyens de garantir la censure d’Internet. Les autres techniques courantes comprennent:

La limitation: également appelés services dégradés ou différentiels, certains services ou sites Web peuvent rendre l’accès très difficile, voire impossible, à certains utilisateurs. Par exemple, lorsque les utilisateurs de l’outil d’anonymisation Tor (The Onion Router) visitent certains sites Web, ils peuvent être confrontés à un rejet, à des limitations d’accès, ou à des exigences telles que CAPTCHA pour afficher du contenu Web. D’autres exemples incluent les violations de la neutralité de l’internet dans lesquelles la vidéo en continu n’est pas prioritaire ou est ralenti sur le réseau.

Les interruptions du réseau: tout le routage Internet est géré par le protocole simple mais puissant appelé Border Gateway Protocol (BGP). Le routage BGP est si fondamental pour Internet que de petites erreurs peuvent avoir un impact important – manipuler intentionnellement le BGP en publiant de mauvais itinéraires de réseau ou en ne publiant pas les bons, peut couper des parties entières d’Internet. En 2008, le Pakistan a maladroitement mis en œuvre le routage BGP pour censurer le contenu de YouTube et a bloqué le site Web dans le monde entier pendant quelques heures.

La suppression du contenu et de la recherche: les éditeurs, les auteurs et les fournisseurs de services doivent se conformer aux demandes légitimes ou aux lois en vigueur pour supprimer, ne pas publier, non-répertorier ou masquer le contenu quand cela est exigé par la loi ou à la demande du gouvernement. En vertu du droit de l’Union européenne, par exemple, le « droit à être oublié » oblige les moteurs de recherche à prendre en compte les demandes d’individus demandant de supprimer les liens vers des pages Web librement accessibles résultant d’une recherche sur leur nom. Lorsque le contenu est censuré avec des demandes de retrait, les éditeurs peuvent choisir de prétendre que le contenu n’a pas été trouvé ou, pour plus de transparence, présenter à l’utilisateur l’information que le contenu existe, mais qu’il a été bloqué en répondant avec une erreur de statut 451 « bloquée pour des raisons juridiques ».

Quand est-ce que la censure peut-elle être légalement appliquée?

Il existe un certain nombre de raisons légitimes potentielles de censurer un contenu, selon les différents cadres culturels liés à la moralité et à l’opinion, à la sécurité, à la religion, à la politique, aux processus politiques ou à l’économie. Pour les défenseurs des droits humains, il est généralement admis que toute restriction du droit à la liberté d’expression respecte le « critère à trois volets ». La censure doit réunir les trois:

• Prévue dans la loi;

• Dans le but de protéger un intérêt public légitime; et

• Nécessaire et proportionné pour garantir cet intérêt. [1]

[1] Pour plus de précisions sur ce critère, voir Goodwin c. Royaume-Uni, 27 mars 1996, requête n ° 17488/90, 22 EHRR 123 (Cour européenne des droits de l’homme), par. 28-37.

Contournement de la censure

Il existe de nombreuses raisons pour lesquelles les utilisateurs d’internet pourraient vouloir contourner la censure et la surveillance de leur utilisation d’Internet.

Les proxies DNS et les VPN sont deux des outils anti-censure les plus courants. Tous les deux permettent aux appareils des utilisateurs d’envoyer leur trafic via un intermédiaire pour lequel le contenu n’est pas bloqué. De plus amples informations sur la manière d’éviter la censure sont disponibles sur les pages centrales développées par EFF et ARTICLE 19.

La technologie de contournement de la censure n’aidera cependant pas tous les utilisateurs pour plusieurs raisons. Parfois, le service ou l’outil anti-contournement est lui-même bloqué. L’utilisation de techniques anti-contournement peut parfois être détectée et peut exposer l’utilisateur à des sanctions de la part des autorités responsables du blocage. D’autres fois, la technologie de contournement est tout simplement trop technique ou trop coûteuse à utiliser pour l’internaute occasionnel.

Plaidoyer au niveau du protocole

Pour ces raisons, d’importants progrès ont été réalisés dans l’architecture Internet de bas niveau afin d’empêcher techniquement le fonctionnement de la censure. Dans des endroits où le blocage et le filtrage extensifs sont moins courants, ces nouveaux protocoles Internet sont considérés comme protégeant (et protègent effectivement) la confidentialité. Toutefois, pour les personnes régulièrement soumises à la censure, ces protocoles renforçant la protection de la vie confidentialité contribueront également à réduire la censure. Un peu plus tôt, il a été mentionné que le DNS est souvent utilisé pour le blocage et le filtrage. Si le DNS peut être conçu pour protéger davantage votre vie privée et ne pas révéler votre identité, votre localisation et le site que vous voulez visiter, alors il sera impossible d’utiliser ces méthodes de censure pour vous protéger du contenu que vous souhaiteriez accéder.

Il y a des défenseurs des droits humains qui collaborent avec la communauté technique et les organismes de normalisation d’Internet pour soutenir ces nouveaux protocoles, à la fois parce qu’ils protègent la vie privée des utilisateurs et parce qu’ils rendent plus difficile la censure tant ciblée que généralisée.

Conclusion

Avec autant de méthodes de censure de l’expression en ligne, il est fréquent que plusieurs techniques soient utilisées simultanément ou même en série, de la méthode de censure la plus facile à la plus difficile. Les techniques de censure et d’évitement continuent d’évoluer et, à chaque action, il y a souvent une réaction.

Certaines stratégies utiles de contournement ne sont plus disponibles, telles que domain fronting – une approche facilitée par des entreprises « trop grandes pour bloquer », telles que Google et Amazon, qui permettait aux applications d’apparaître comme si elles opéraient sur les serveurs de ces entreprises, ce qui les rendait coûteux à bloquer. Depuis mai 2018, domain fronting n’est plus possible avec les serveurs Google et Amazon.

Certaines organisations de la société civile telles que ACLU, CDT et ARTICLE 19 collaborent avec la communauté technique pour soutenir les meilleurs protocoles, mais il s’agit d’un nouveau front de la défense des droits humains et il y a un besoin croissant de faire ses preuves et de maintenir son engagement avec des comités tels que Groupe de travail Internet Engineering (IETF). Pour en savoir plus sur l’importance des forums de gouvernance de l’Internet tels que l’IETF pour la liberté de parole dans le Développement des médias à l’ère numérique, consultez le prochain ouvrage d’ARTICLE 19 chez No Starch Press, « A Cat’s Guide to the Internet ».

Vous pouvez obtenir les dernières nouvelles et voir une brève introduction sur Tor ici.

Mallory Knodel est responsable du secteur numérique chez ARTICLE 19.